Graylog dürfte wohl den meisten Anwendern nicht unbedingt ein Begriff sein. Dabei ist der Log Analyse Server bei vielen bekannten Firmen wie Xing oder SoundCloud im Einsatz und das Nicht nur Dank seiner Geschwindigkeit. Im Gegensatz zu kommerziellen Anbietern wie Splunk, Logzilla oder LogAnalyzer ist Graylog komplett Open Source und unterliegt keinen Einschränkungen.

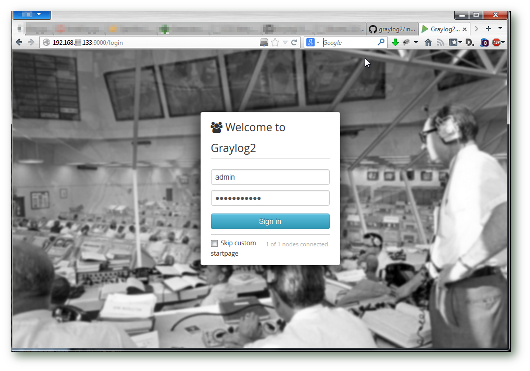

Das Backend des Syslog System basiert auf Elasticsearch und MongoDB, wobei beim Web-Frontend Ruby on Rails zum Einsatz kommt. Zeichnete sich die letzte Version der Software noch durch eine für den Laien etwas aufwendigere Installation aus, stehen für Graylog v0.20.0 Debian oder RPM Pakete für die Installation zur Verfügung. Wobei es auch noch einfacher geht, doch dazu später mehr.

Features

Die Oberfläche wurde komplett überarbeitet und sticht nach dem ersten Start mit einem neuen Dashboard und anderer Bedienfelder ins Auge. Weitere praktische Funktionen zur Log Analyse sind:

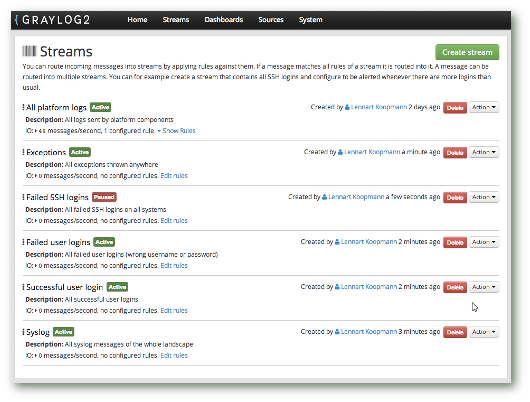

- Streams: erlauben das Filtern bestimmter Log Dateien für einzelne Server, z.B. alle mit Error Level.

- Alerts: Ermöglicht das Versenden einer Alarm-Email bei bestimmten Werten, sollten z.B. 20 Errormeldungen pro Minute auftreten.

- On the fly log level Management: Erlaubt das Ändern der internen Log Levels, ohne das System neu starten zu müssen.

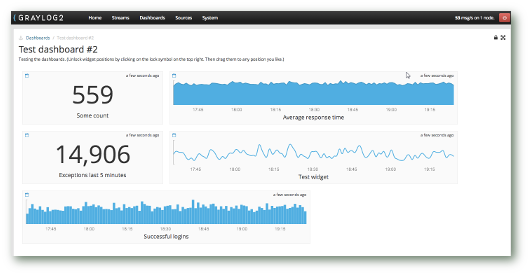

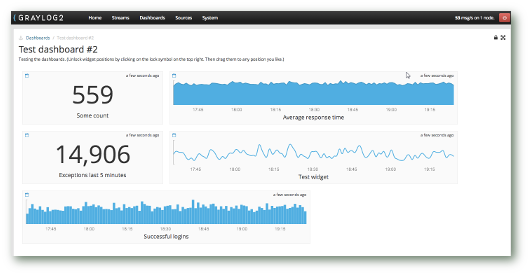

- Dynamisches Dashboard: Zeigt Grafiken, Widgets oder gespeicherte Suchanfragen nach Wunsch an.

- Automatische Fehlersuche bei Suchanfragen: Bisher war die Fehlersuche aufwendige Handarbeit.

- Lesemodus: Für Anwender ohne Rechte, stellt einen Read Only Modus für Streams und Co bereit.

- Gesamtüberblick aller Server mit allen Logmeldungen.

- Suchergebnisse lassen sich nun sortieren.

- Die erstellen dynamischen Analyse Grafiken lassen sich pinnen (d.h. diese werden bei zukünftigen Suchabfragen ebenfalls eingeblendet).

- Charts können per Drag & Drop miteinander kombiniert werden.

- Suchanfragen können abgespeichert werden.

- LDAP Integration ist möglich.

Download

Wie bereits erwähnt stehen Debian und RPM Pakete zur Installation bereit. Dort ist ebenfalls eine Anleitung zur schnellen Installation der Pakete vorhanden. Bei einem ersten Quick & Dirty Versuch scheiterte bei mir allerdings eine lauffähige Installation.

Installation Graylog2 Server mit Webinterface und Elasticsearch

Für eine schnelle und einfache Installation des Graylog Logging Server, wurde von Everything Should Be Virtual netterweise ein komplettes Installationscript veröffentlicht. Ihr müsst Nichts weiter tun, als dieses Script herunterladen und ausführen. Folgende Pakete installiert das Script für euch:

- git

- curl build-essential

- openjdk-7-jre

- pwgen

- elasticsearch-0.90.10.deb

- graylog2-server-0.20.0-rc.1.tgz

- graylog2-web-interface-0.20.0-rc.1.tgz

- mongodb-10gen

Die automatische Installation könnt ihr ohne Bedenken ausführen, um die benötigten Programme zu installieren, ich konnte Nichts Kritisches finden.

sudo apt-get -y install git

git clone https://github.com/mrlesmithjr/graylog2/

chmod +x ./graylog2/install_graylog2_ubuntu.sh

sudo ./graylog2/install_graylog2_ubuntu.sh

Abschließend sollte vielleicht noch erwähnt werden, dass es sich aktuell noch um einen Release Candidate handelt, also durch aus noch Änderungen vorgenommen werden können. Der RC1 läuft jedoch schon sehr flüssig und bietet eine gute Möglichkeit erste Schritte auf der neuen Oberfläche zu machen.