Puzzeln ohne Ende - 2048 für Linux, Firefox OS oder Chrome herunterladen

Geschrieben von Guenny amEigentlich wollte ich heute zum Welt Backup Tag eine paar praktische Konsolenbefehle für die eigene Sicherung veröffentlichen. Da aber Montag ist, versuche ist es lieber erst gar nicht und bringe heute was Kurzweiligeres.

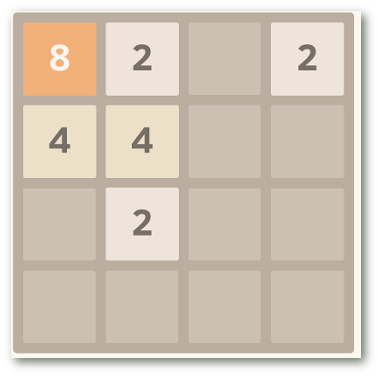

Das Puzzle Spiel 2048 hat es in den letzten Wochen einmal um den Globus geschafft. Egal ob Facebook, Twitter oder Blogs, das Zahlenspiel war und ist überall präsent.

Durch das große Interesse war in der Netzgemeinde der Wille zum Clonen des Zahlenschieber-Games sehr groß und so kamen Tetris und Flappy Birds Varianten von 2048 in Umlauf.

Nachdem die Welle schon wieder abebbt, wurde endlich eine Offline Variante für Linux veröffentlicht. thx @ lffl

Auch bei den Kollegen von Mozilla lässt sich das Game via Marketplace auf das Smartphone holen.

Beim großen Bruder Google befinden sich ca. 200 Varianten im Store,... viel Spaß beim Durchprobieren.

Einfacher wird es hier über den Chrome Store, denn auch dort ist das Spiel verfügbar.

Download 2048 Ubuntu

Download 2048 Firefox OS

Download 2048 Google Chrome