Digitale Forensik - SANS SIFT Version 3.0 und Autospy 3.0.9

Geschrieben von Guenny amAn der Computer Forensik Front hat sich wieder etwas getan. SANS SIFT (SANS Investigate Forensic Toolkit) wurde in Version 3.0 veröffentlicht. Ich hatte euch das IT-Forensik Kit bereits früher vorgestellt.

SANS SIFT 3.0

In der neuen Version wurden folgende Schlüsselfunktionen angepasst

- Ubuntu LTS 12.04 64 bit System

- Better memory utilization

- Auto-DFIR package update and customizations

- Latest forensic tools and techniques

- VMware Appliance ready to tackle forensics

- Cross compatibility between Linux and Windows

- Option to install stand-alone via (.iso) or use via VMware Player/Workstation

- Online Documentation Project at sift.readthedocs.org

- Expanded Filesystem Support

Die Zugangsdaten sind in der neuen Version gleich geblieben Login "sansforensics" Password "forensics":

Bei Bedarf lassen sich bestehende Ubuntu Installationen in eine SWIFT Workstation verwandeln. Download

Autospy 3.0.9

Bei der Toolsammlung Autospy handelt es sich um ein modular aufgebautes Forensic Programm. Das heißt, mitgelieferte Tools, können um neue Funktionen erweitert werden. Das Set ist in der neuen Version bisher nur für Windows verfügbar und bietet neben Hash Filtering, Keyword Suche, Webartifacts und einer grafischen Logauswertung folgende Funktionen an:

- Timeline Analysis: Displays system events in a graphical interface to help identify activity.

- Keyword Search: Text extraction and index searched modules enable you to find files that mention specific terms and find regular expression patterns.

- Web Artifacts: Extracts web activity from common browsers to help identify user activity.

- Registry Analysis: Uses RegRipper to identify recently accessed documents and USB devices.

- LNK File Analysis: Identifies short cuts and accessed documents

- Email Analysis: Parses MBOX format messages, such as Thunderbird.

- EXIF: Extracts geo location and camera information from JPEG files.

- File Type Sorting: Group files by their type to find all images or documents.

- Media Playback: View videos and images in the application and not require an external viewer.

- Thumbnail viewer: Displays thumbnail of images to help quick view pictures.

- Robust File System Analysis: Support for common file systems, including NTFS, FAT12, FAT16, FAT32, HFS+, ISO9660 (CD-ROM), Ext2, Ext3, and UFS from The Sleuth Kit.

- Hash Set Filtering: Filter out known good files using NSRL and flag known bad files using custom hashsets in HashKeeper, md5sum, and EnCase formats.

- Tags: Tag files with arbitrary tag names, such as 'bookmark' or 'suspicious', and add comments.

- Unicode Strings Extraction: Extracts strings from unallocated space and unknown file types in many languages (Arabic, Chinese, Japanese, etc.).

Ein Blick ist das Tool sicherlich wert, hier geht es zum Download.

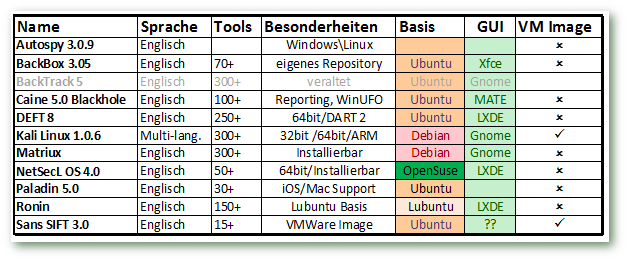

Überblick

Mit dem neuen Autospy 3 und dem wieder verfügbaren Paladin 5.0, sind inzwischen schon zehn forensische IT Systeme vorhanden, welche bei der Analyse von Computer oder Mobilsystemen behilflich sind. Die meisten unter Ihnen werden im ISO Format angeboten. Nur zwei (Kali Linux und SIFT 3.0) sind auch als fertiges VMWare Images verfügbar.