Linux - VMware Tools in CentOS oder Ubuntu installieren

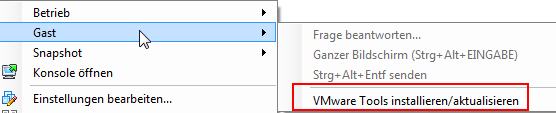

Geschrieben von Guenny amBei Arbeiten mit ESXi Servern, ist es sinnvoll auf allen virtuellen Maschinen VMware Tools zu installieren. Auf Windows Maschinen ist die kein Problem, ein Rechtsklick auf die virtuelle Maschine und "VMware Tools installieren/aktualisieren" und schon sind die Tools quasi aktiv.

Bei Linux Geräten müssen neben diesem ersten Schritt noch ein paar weitere ausgeführt werden.

VMware Tools in CentOS installieren

yum install make gcc kernel-devel kernel-headers glibc-headers perl

mkdir /mnt/cdrom

mount /dev/cdrom /mnt/cdrom

cd /tmp/

tar xvf /mnt/cdrom/VMwareTools-9.*.tar.gz

cd vmware-tools-distrib/

./vmware-install.pl -d

umount /mnt/cdrom/

Der Parameter "-d" hinter dem Perlskript bewirkt das automatische Bestätigen aller Abfragen während der Installation.

VMware Tools in Ubuntu installieren

Die Quick and Dirty Methode ist hier sicherlich die freie Alternative der VM Tools via sudo apt-get install open-vm-tools zu installieren. Wer dennoch auf die offizielle Variante zurückgreifen möchte, der führt folgendes aus.

sudo apt-get install make gcc

sudo mkdir cdrom

sudo mount /dev/cdrom /mnt/cdrom

cd /tmp

ls -l /mnt/cdrom/

sudo tar zxf /mnt/cdrom/VMwareTools-9.*.gz

cd vmware-tools-distrib/

./vmware-install.pl -d

umount /mnt/cdrom/