ShadowCrypt - Verschlüsselte Nachrichten auf Facebook, Twitter, Reddit und anderen Webseiten teilen

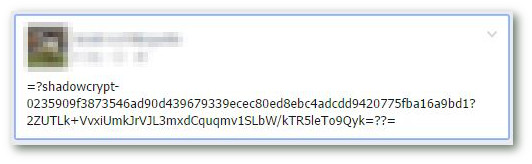

Geschrieben von Guenny amDem versierten Surfer dürften in letzter Zeit eventuell kryptische Nachrichten im Netz aufgefallen sein, die ungefähr so aussehen:

"=?shadowcrypt-4ff95cef5a76149b687f7b54908cd2fa168794e214cedf9ee1a5df1dfec13057?fYtRaaL8maPP6ud0RldZhAEhO1KGy8pCqOMeSuery19100141260077"

Dabei handelt es sich um eine Form, öffentliche Nachrichten auf Plattformen wie Facebook, Twitter, Reddit und Co zu verschlüsseln.

ShadowCrypt

ShadowCrypt ist eine Chrome Extension, die von der University of California, Berkeley und der University of Maryland entwickelt wird. Die Erweiterung soll zeigen, dass sichere Verschlüsselung schnell und einfach in bekannte Webseiten integriert werden kann. Laut den Forschern wurde das Add-on bereits auf 16 großen Webseiten getestet.

Im Prinzip soll es, anders als das etwas komplizierte PGG, eine Verschlüsselung dem normalen Anwender näher bringen.

Installation und Konfiguration

Die Installation der Erweiterung wird in einem kurzen Video erklärt. Zunächst muss natürlich die Erweiterung heruntergeladen werden.

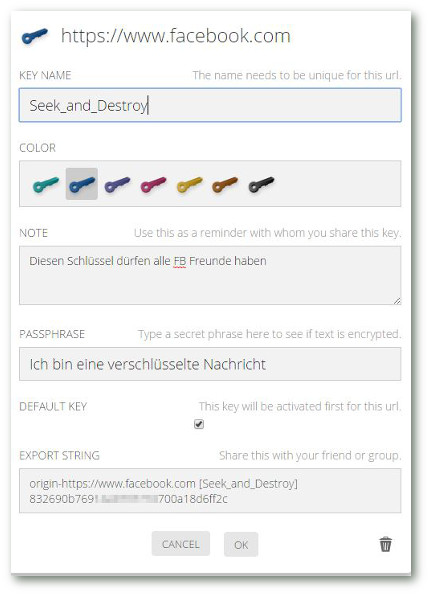

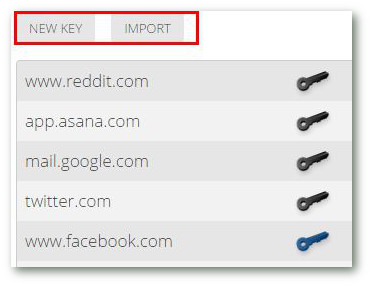

Danach kann über die Optionen in den Erweiterungen "chrome://extensions/", entweder einer der vorhandenen Schlüssel verwendet oder ein eigener für neue Webseiten hinterlegt werden. Hier gilt es zu beachten, dass die bereits hinterlegten Schlüssel Nachrichten für alle Shadowcrypt Nutzer gelten. Das heißt eure Nachrichten können von allen anderen, die auch das gleiche Add-on installiert haben, gelesen werden.

Um eine Nachricht für eure Freunde zu verschlüsseln, muss ein neuer Schlüssel angelegt werden.

- Adresse der Seite hinterlegen

- Schlüsselname vergeben

- Individuelle Farbe angeben

- Ein Beschreibung hinterlegen, damit man weiß welcher Schlüssel für wen gedacht ist

- Ein Passphrase hinterlegen

- Den fertigen String an diejenigen verteilen, die Nachrichten lesen dürfen

Der Gegenüber muss in diesem Fall ebenfalls die Erweiterung installieren und diesen Key importieren, damit Nachrichten entschlüsselt werden können.

Einbindung in Webseiten

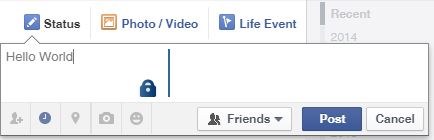

Die Einbindung in Webseiten erfolgt automatisch, wenn die Erweiterung aktiv ist. Zu erkennen ist das an einem geschlossenen Schloss.

Dieses funktioniert leider noch nicht so flüssig wie erhofft. So wird beispielsweise bei Facebook der Bestätigungsbutton für einen Beitrag nicht immer eingeblendet. Bei Reddit gab es wiederum keine Probleme.

In dieser frühen Phase des Tools ist dies jedoch verkraftbar.

Sollten in der Konfiguration mehrere Schlüssel für die gleiche Seite hinterlegt worden sein, beispielsweise für Freunde und Arbeitskollegen, so können diese im Optimalfall vor einem Post ausgewählt werden.

Wenn Alles richtig eingestellt wurde, sollte eine verschlüsselte Nachricht für die Öffentlichkeit wie folgt aussehen.

Für die auserwählten User mit einem Schlüssel, bzw. alle anderen Shadowcryptnutzer, wenn die vorinstallierten Schlüssel verwendet werden, wird der dahinter liegende Text automatisch entschlüsselt und angezeigt.

Fazit

Sicherlich ist diese neue Methode eine praktische Alternative für PGP, dadurch dass nicht nur Gmail und Co sondern auch soziale Netzwerke unterstützt werden, bietet sich ShadowCrypt gerade zu an. In dieser frühen Phase der Entwicklung gibt es aber sicherlich noch einige Hürden zu nehmen, um diese Verschlüsselung mit Hilfe einer Erweiterung dem normalen Nutzer näher zu bringen.

Es fehlt eine flüssige Einbindung in bekannte Seiten und eine ausführliche Erklärung in der Konfiguration, welcher Wert welchen Zweck erfüllt. Sind diese Hürden genommen, hat ShadowCrypt einiges Potential, um sichere Kommunikation im Alltag zu gewährleisten.

Als Verschlüsselungsverfahren wird übrigens AES-CCM eingesetzt. Weitere technische Details lassen sich dem Whitepaper entnehmen.