Übersicht: bekannte Sicherheitsdistributionen - Parrot 4.0 und Kali Linux 2018.2

Geschrieben von Guenny amParrot 4.0

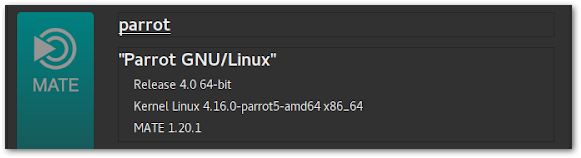

Bereits vor einiger Zeit hat Parrot Security mit der Version 4.0 einen neuen Meilenstein erreicht.

Die italienische Sicherheitsdistribution bringt mit einer experimentellen Netzinstallation und einer Docker Unterstützung zwei neue Installationsmethoden mit. Beide Methoden werden die Verwendung um einiges vereinfachen und die eigene Bedürfnisse besser bedienen. Dockerfiles lassen sich leicht anpassen und eine Core Installation bietet zusätzliche Installationsoptionen an.

Desweitern wurde ein aktueller Kernel 4.16 eingebunden und die Oberfläche auf MATE 1.20 aktualisiert.

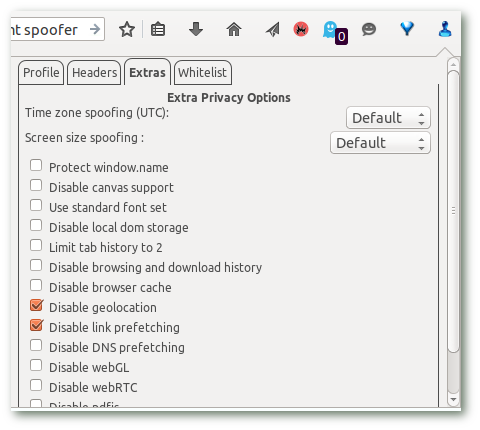

Im Hintergrund werkelt nun eine firejail Sandbox, sowie NGINX anstatt Apache.

Insgesamt wurden über 1500 Pakete aktualisiert.

Das System ist schnell aktualisiert.

sudo apt update

sudo apt purge tomoyo-tools

sudo apt full-upgrade

sudo apt autoremove

Kali Linux 2018.2

Die bekannteste Distribution für Sicherheitsexperten und Penetration Tester hat ebenfalls nachgelegt und mit der neuen Version den Kernel 4.15 implementiert, um den Spectre und Meltdown Lücken den Garaus zu machen. Hier werden in Zukunft, wohl noch einige Fixes folgen müssen.

Die Unterstützung für AMD GPUS wurde verbessert, sowie AMD Secure Encrypted Virtualization integriert, was euch erlaubt den Hauptspeicher zu verschlüsseln.

Anwender des Metasploit Frameworks erhalten mit dem neuen Release einfacheren Zugang zu Scripten. Diese sind normalerweise unter "/usr/share/metasploit-framework/tools/exploit/" zu finden, sind nun aber Dank PATH direkt mit "msf-scriptname" aufrufbar.

Andere Tools wie BurpSuite, hashcat oder JoomScan wurden ebenfalls aktualisiert. Der komplette Changelog verrät alle Details.

Übersicht 05/2018

| Name | Version | Tools | Besonderes | Basis | GUI |

|---|---|---|---|---|---|

| Autopsy | 4.0 | ??? | The Sleuth Kit | Windows | |

| BackBox | 5 | 70+ | eigenes Repo | Ubuntu | Xfce |

| BlackArch | 2017.11.24 | 1750+ | ArchLinux | ArchLinux | Gnome |

| CAINE | 9 | 100+ | WinUFO | Ubuntu | Mate |

| DracOS | 3.0 | 100+ | CLI | LFS | DWM |

| DEFT | 2017.1 | 250+ | Dart2 | Lubuntu 14.04 | Lxde |

| Kali Linux | 2018.2 | 300+ | ARM fähig | Debian Testing | Multi |

| LionSec | 5.0 | ??? | Ubuntu | ||

| NST | 26 | ??? | Server integriert | Fedora | |

| NetSecLOS | 6.0 | 50+ | OpenSuse | Lxde | |

| Parrot Sec | 4.0 | 700+ | Cloud fähig | Debian Buster | MATE |

| Pentoo | 2015.0 RC5 | ??? | 64bit | Gentoo | Xfce |

| Sans SIFT | 3.0 | 20+ | Ubuntu |