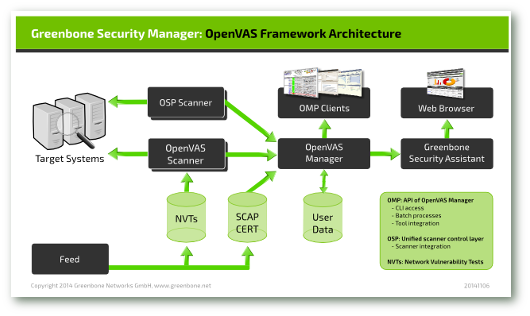

Bereits vor einem Monat wurde zyklusgerecht die neue Version des Multi Netzwerkscanners OpenVAS veröffentlicht.

Das Schwachstellen-Scanning und Managementtool hat mit Version 8.0 ein neues Chart Modul erhalten, welches die grafische Darstellung weiter ausbaut.

Postgresql Freunde dürfen sich über eine Unterstützung ihres Datenbankformats freuen. Des weiteren wurde das Konzept der Quality of Detection (QoD) eingeführt und die Berechtigungs-Modelle erweitert.

In Version 8.0 sind im wesentlichen 28 Neuerungen eingeflossen, ein Überblick kann der offiziellen Ankündigung entnommen werden.

Ich hatte bereits Anfang des Jahres eine Anleitung zum Vorgänger OpenVAS 7.0 veröffentlicht. Die Installation der neuen Version ist sicherlich ähnlich, für den Überblick binde ich hier den gesamten Vorgang zur Installation von OpenVAS 8.0 ein.

Referenzsystem ist ein Ubuntu Server 14.04.

OpenVAS 8 auf einem Ubuntu System installieren

1. Benötigte Pakete installieren

sudo apt-get install nsis alien texlive-latex-extra libqt4-dev g++ libmicrohttpd-dev\

libxml2-dev libxslt1-dev libsqlite3-dev doxygen sqlfairy xmltoman sqlite3 \

gcc pkg-config libssh-dev libgnutls-dev libglib2.0-devlibpcap-dev namp \

libgpgme11-dev uuid-dev bison libksba-dev zlib1g-dev libldap2-dev xsltprocv \

libldap2-dev autoconf cmake

2. Aktuelle OpenVAS Pakete herunterladen

wget https://wald.intevation.org/frs/download.php/2067/openvas-libraries-8.0.3.tar.gz

wget https://wald.intevation.org/frs/download.php/2071/openvas-scanner-5.0.3.tar.gz

wget https://wald.intevation.org/frs/download.php/2075/openvas-manager-6.0.3.tar.gz

wget https://wald.intevation.org/frs/download.php/2079/greenbone-security-assistant-6.0.3.tar.gz

wget https://wald.intevation.org/frs/download.php/1987/openvas-cli-1.4.0.tar.gz

3. OpenVAS 8 Pakete entpacken

sudo tar zxvf openvas-*

sudo tar zxvf greenbone*

4. OpenVAS Libraries installieren

Die Libraries sollten zuerst installiert werden, um Fehler zu vermeiden

cd openvas-libraries-8.0.3

sudo mkdir source

cd source

sudo cmake ..

sudo make

sudo make install

cd

5. OpenVAS Manager installieren

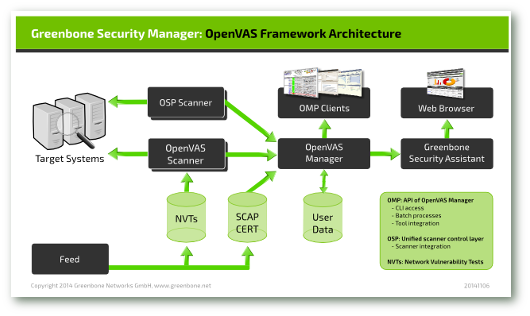

Der Manager bildet das Herz von OpenVAS.

cd openvas-manager-6.0.3

sudo mkdir source

cd source

sudo cmake ..

sudo make

sudo make install

cd

6. OpenVAS Scanner installieren

Der Name spricht für sich, der Scanner ist für die Network Vulnerabilty Tests (NVTs) zuständig.

cd openvas-scanner-5.0.3

sudo mkdir source

cd source

sudo cmake ..

sudo make

sudo make install

cd

7. OpenVAS CLI installieren

Für Idealisten und andere, die nicht unbedingt mit einer GUI arbeiten wollen, existiert eine Kommandozeile.

cd openvas-cli-1.4.0

sudo mkdir source

cd source

sudo cmake ..

sudo make

sudo make install

cd

8. Greenbone Security Assistant (GSA) Oberfläche installieren

Der GSA ist einer kleiner Webserver, der mit seiner Oberfläche den Scanvorgang stark vereinfacht. Das Webfrontend bietet neben der Untersuchung selbst, auch die Möglichkeit die Ergebnisse zu betrachten.

cd greenbone-security-assistant-6.0.3

sudo mkdir source

cd source

sudo cmake ..

sudo make

sudo make install

cd

9. WMI Unterstützung installieren

Damit der OpenVAS Scanner Windows Management Instrumentation (WMI) beherrscht, also der Netzwerkzugriff auf Windows Komponenten wie Software oder Protokolle, muss diese optionale Komponente gesondert installiert werden. Bevor der WMI Client installiert werden kann, muss er auf die aktuelle Version gepatcht werden.

wget http://www.openvas.org/download/wmi/wmi-1.3.14.tar.bz2

wget http://www.openvas.org/download/wmi/openvas-wmi-1.3.14.patch

wget http://www.openvas.org/download/wmi/openvas-wmi-1.3.14.patch2

wget http://www.openvas.org/download/wmi/openvas-wmi-1.3.14.patch3

wget http://www.openvas.org/download/wmi/openvas-wmi-1.3.14.patch4

wget http://www.openvas.org/download/wmi/openvas-wmi-1.3.14.patch5

sudo tar jxf wmi-1.3.14.tar.bz2

sudo cp openvas-wmi-1.3.14.patch wmi-1.3.14

sudo cp openvas-wmi-1.3.14.patch2 wmi-1.3.14

sudo cp openvas-wmi-1.3.14.patch3 wmi-1.3.14

sudo cp openvas-wmi-1.3.14.patch4 wmi-1.3.14

sudo cp openvas-wmi-1.3.14.patch5 wmi-1.3.14

cd wmi-1.3.14

patch -p1 < openvas-wmi-1.3.14.patch

patch -p1 < openvas-wmi-1.3.14.patch2

patch -p1 < openvas-wmi-1.3.14.patch3

patch -p1 < openvas-wmi-1.3.14.patch4

patch -p1 < openvas-wmi-1.3.14.patch5

cd Samba/source

sudo ./autogen.sh

sudo ./configure

sudo make proto all "CPP=gcc -E -ffreestanding"

sudo make libraries "CPP=gcc -E -ffreestanding"

sudo bash install-libwmiclient.sh

sudo bash install-libwincmd.sh

cd

Sollten hier Probleme auftreten und im schlechtesten Fall die Installation fehlschlagen, hat dies keinen Effekt auf die grundlegende Funktion von OpenVAS 8.0.

Die Installation ist nun beendet und es kann in den nächsten Schritten mit der ersten Konfiguration fortgefahren werden.

OpenVAS 8 konfigurieren

Bevor das nun erfolgreich Installierte OpenVAS verwendet werden kann, sind noch ein paar wenige Konfigurationsschritte notwendig.

10. SSL Zertifikat für OpenVAS erstellen

sudo openvas-mkcert

-------------------------------------------------------------------------------

Creation of the OpenVAS SSL Certificate

-------------------------------------------------------------------------------

This script will now ask you the relevant information to create the SSL certificate of OpenVAS.

Note that this information will *NOT* be sent to anybody (everything stays local), but anyone with the ability to connect to your OpenVAS daemon will be able to retrieve this information.

CA certificate life time in days [1460]:

Server certificate life time in days [365]:

Your country (two letter code) [DE]:

Your state or province name [none]:

Your location (e.g. town) [Berlin]:

Your organization [OpenVAS Users United]:

Congratulations. Your server certificate was properly created.

The following files were created:

. Certification authority:

Certificate = /usr/local/var/lib/openvas/CA/cacert.pem

Private key = /usr/local/var/lib/openvas/private/CA/cakey.pem

. OpenVAS Server :

Certificate = /usr/local/var/lib/openvas/CA/servercert.pem

Private key = /usr/local/var/lib/openvas/private/CA/serverkey.pem

Press [ENTER] to exit

11. Ein Client Zertifikat erstellen

openvas-mkcert-client -n -i

-n Run non-interactively, create certificates and register with the OpenVAS scanner

-i Install client certificates for use with OpenVAS manager

Generating RSA private key, 1024 bit long modulus

............++++++

...........++++++

e is 65537 (0x10001)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [DE]:State or Province Name (full name) [Some-State]:Locality Name (eg, city) []:Organization Name (eg, company) [Internet Widgits Pty Ltd]:Organizational Unit Name (eg, section) []:Common Name (eg, your name or your server's hostname) []:Email Address []:Using configuration from /tmp/openvas-mkcert-client.4751/stdC.cnf

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

countryName :PRINTABLE:'DE'

localityName :PRINTABLE:'Berlin'

commonName :PRINTABLE:'om'

12. Datenbank mit allen Network Vulnerabilty Tests aktualisieren

(Stand April 2014: 35.000 NVTs)

sudo openvas-nvt-sync

13. Die System Libraries aktualisieren

sudo ldconfig

14. Die Zertifikats Datenbank aktualisieren

sudo openvas-certdata-sync

15. Update der Security Content Automation Protokoll Daten (SCAP)

Bei diesem Update ist etwas Geduld gefragt, denn der Vorgang dauert seine Zeit.

sudo openvas-scapdata-sync

Die erste Konfiguration des Systems ist nun beendet, im letzten Teil wird die Anwendung gestartet.

OpenVAS 8 starten

16. OpenVAS Scanner starten

sudo openvassd

Kontrolle, ob der Scanner gestartet ist.

netstat -lnp |grep 9391

tcp 0 0 0.0.0.0:9391 0.0.0.0:* LISTEN

17. OpenVAS Manager Datenbank neu aufbauen

Hier ist wieder etwas Geduld gefragt.

sudo openvasmd --rebuild

18. Einen OpenVAS Benutzer anlegen

Damit ein Login möglich ist, muss ein Administrator Benutzer angelegt werden.

sudo openvasmd ––create-user=admin ––role=Admin

User created with password ‘xxxxxxxxxxxxxxxxxxxxxxxxxxxxx’

19. OpenVAS Manager starten

Ist der Vorgang beendet kann der Manager gestartet werden.

sudo openvasmd

Kontrolle ob der Manager gestartet ist.

netstat -lnp |grep openvasmd

tcp 0 0 0.0.0.0:9390 0.0.0.0:* LISTEN 3193/openvasmd

tcp 0 0 0.0.0.0:9391 0.0.0.0:* LISTEN 2704/openvassd

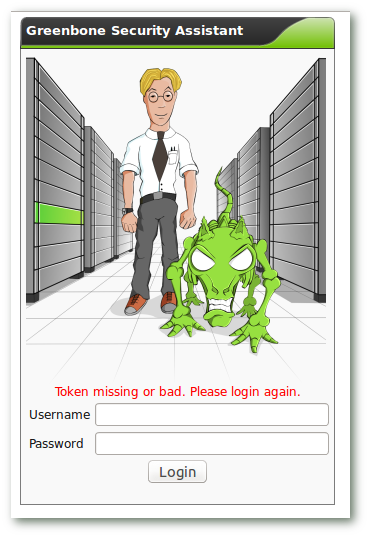

20. GSA Oberfläche starten

Im letzten Schritt wird die Oberfläche für OpenVAS aktiviert.

sudo gsad

Auch hier die Probe.

sudo netstat -lnp | grep gsad

tcp 0 0 0.0.0.0:443 0.0.0.0:* LISTEN 3309/gsad

Der Start der Anwendung ist nun abgeschlossen, die Oberfläche sollte unter https://localhost/omp erreichbar sein. Der Login erfolgt mit dem zuvor angelegten Nutzer.

Troubleshooting - Möglicher Fehler - Probleme - Lösungen

Eine gute Möglichkeit ist es die Installation zu überprüfen. Hierfür steht ein fertiges Script zur Verfügung.

OpenVAS Installation prüfen

wget https://svn.wald.intevation.org/svn/openvas/trunk/tools/openvas-check-setup

sudo chmod +x openvas-check-setup

sudo ./openvas-check-setup

Das könnte dich auch interessieren

OpenVAS 7.0 unter Ubuntu installieren