Portmaster - OpenSource Application Firewall mit Adblocker

Geschrieben von Guenny amDas Tool Portmaster ist eine Endbenutzerfirewall, welche dem Anwender die volle Kontrolle über aus und eingehende Internetverbindungen zurückgibt. Im Oktober wurde Version 1.x der Firewall Portmaster veröffentlicht.

Für Windows Nutzer dürfte dieses Tool Gold wert sein, denn freie Tools mit guter Usability wie Portmaster sind im Microsoft Universum rar gesät. Linux Nutzer kommen ebenfalls nicht zu kurz, denn die Firewall kann auch von Debian/Ubuntu oder Fedora Anwendern installiert werden. Selbst für mobile Geräte stehen APKs bereit.

Blocklisten und Secure DNS

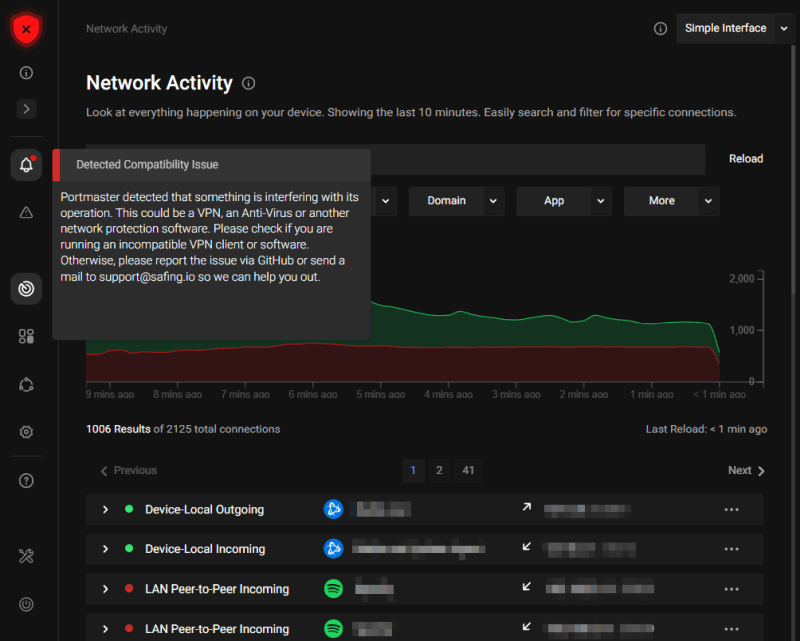

Neben den üblichen Firewallfunktionen mit detaillierter Traffic Darstellung und Auflistung einzelner Verbindungen beherrscht das Tool Blocklisten. Diese können über die Einstellungen in der Funktionsleiste angepasst werden. Beim ersten Start werden diese mit der Ersteinrichtung automatisch aktiviert.

Die Tracker Blocklisten sorgen für die Verbindungsunterdrückung zu Werbe-Netzwerken oder anderen Inhalten. Portmaster ersetzt somit quasi Tools wie Pi-Hole oder diverse Browser-Add-ons. Die genannten Filtereinstellungen sind unter Global Settings/Privacy Filter zu finden.

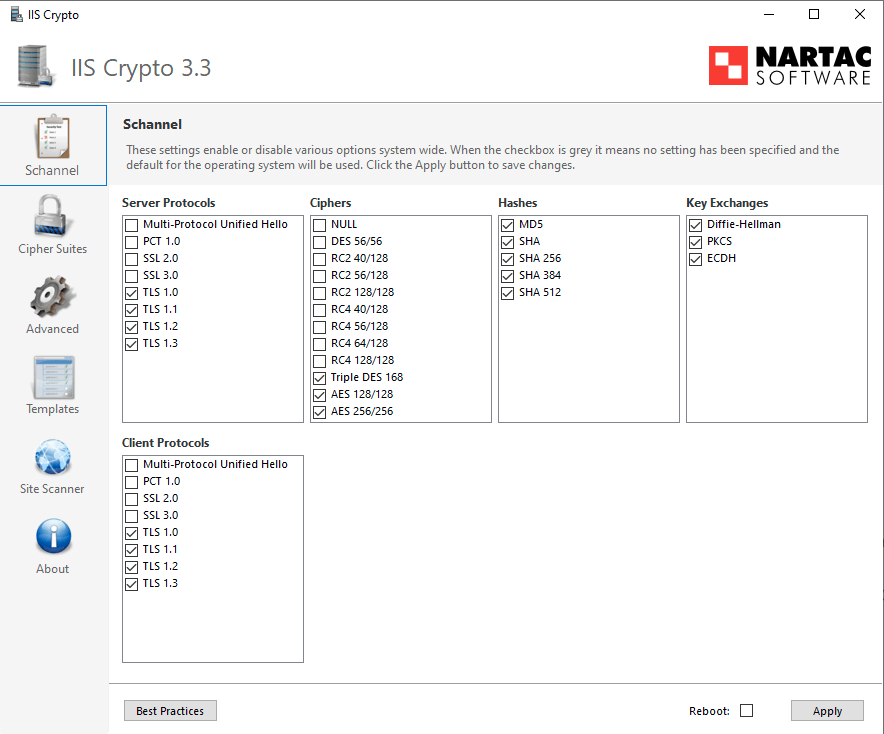

Portmaster verwendet zur DNS Auflösung DNS-over-TLS, dies geschieht in den Standardeinstellungen über Cloudflare, kann aber auf Quad9 oder AdGuard umgestellt werden. Die DNS-Server werden via URL-Scheme konfiguriert und bieten daher auch die Möglichkeit Community Settings zu hinterlegen

Unter Global Settings/Secure DNS können diese DNS-Server jederzeit angepasst, beziehungsweise entfernt werden. Ist nichts hinterlegt, werden die DNS-Server des Systems verwendet.

Features

Nachdem die Firewall das erste Mal in Betrieb genommen wurde, sollte der Einfachheit halber auf „Allow All und Prompt“ gestellt werden, sonst kann es durchaus zu viel Klickarbeit kommen, gerade unter Windows Systemen. Abseits davon bietet Portmaster alles, was sicherheitsbewusste Anwender mögen.

-

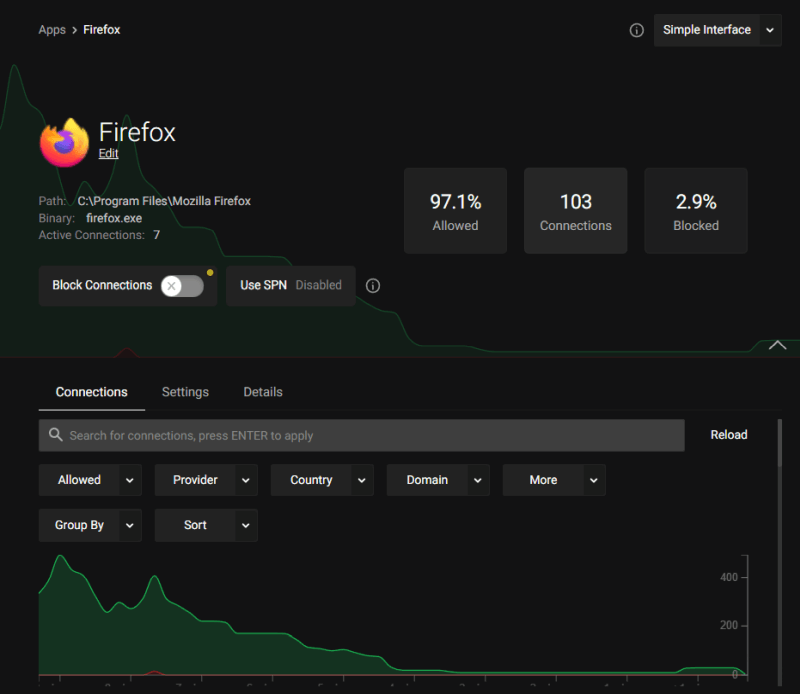

Kontrolle über das Verhalten der installierten Programme

-

Fliegender Wechsel zwischen den Standard-Netzwerkaktionen: Zulassen, Sperren, Nachfragen

-

Statistiken über alle Verbindungen

-

Adblocker und Trackerblocking

-

Auflistung der geblockten Anfragen

-

DNS-over-TLS

-

P2P Verbindungen blockieren

-

Quellcodekontrolle via github

Fazit

Als Application Firewall ist Portmaster auf jeden Fall eine Installation wert, alleine schon wegen der Vielzahl an Einstellungsmöglichkeiten und der Vielfalt des Monitorings.

Features wie SPN (Secure Private Network) lassen sich die Entwickler zwar bezahlen, allerdings sollte nicht jeder Nutzer verschiedene Länder IPS zu einzelnen Programmen zuweisen wollen, daher ist dieses nicht vorhandene Feature verkraftbar.

Portmaster hat auf meinem Windows System Windows Firewall Control inzwischen abgelöst.