Security Distributionen: NST 36, Parrot 5.1 und Kali 2022.3

Geschrieben von Guenny amNach einigen Releases sollte die Security Distributionen Liste mal wieder auf einen aktuellen Stand gebracht werden.

NST 36

Das Network Security Toolkit hat ein Service Release erhalten. Das Toolkit basiert auf Fedora 36 mit kernel-5.18.10-200.fc36.x86_64.

In der neuen Version wurden hauptsächlich Verbesserungen am Webbased User Interface vorgenommen. OpenVAS läuft nun als Podman Container. Der NST WUI ARP Scan besitzt eine RTT Spalte und die Netzwerkkarte kann jetzt direkt im Widget ausgewählt werden.

Im Großen und Ganzen handelt es sich hier um ein Service Release.

Parrot 5.1

Nach 6 Monaten hat Parrot Security seine erstes Servicerelease mit dem Kernel 5.18 veröffentlicht.

Eines der bekannten Parrot Tools AnonSurf, welches Traffic durch das Tor Netzwerk schleust, hat ein Update auf Version 4 erhalten. Die neue Oberfläche unterstützt jetzt Debian Systeme, die das alte resolvconf setup nicht unterstützen.

Eines der bekannten Parrot Tools AnonSurf, welches Traffic durch das Tor Netzwerk schleust, hat ein Update auf Version 4 erhalten. Die neue Oberfläche unterstützt jetzt Debian Systeme, die das alte resolvconf setup nicht unterstützen.

Die IoT Version wurde ebenfalls überarbeitet und hat endlich Wifi Unterstützung für Raspberry Pi 400 erhalten. Weitere IoT Änderungen sind enthalten. Als Schmankerl gibt es den MATE Desktop für alle ARM Nutzer.

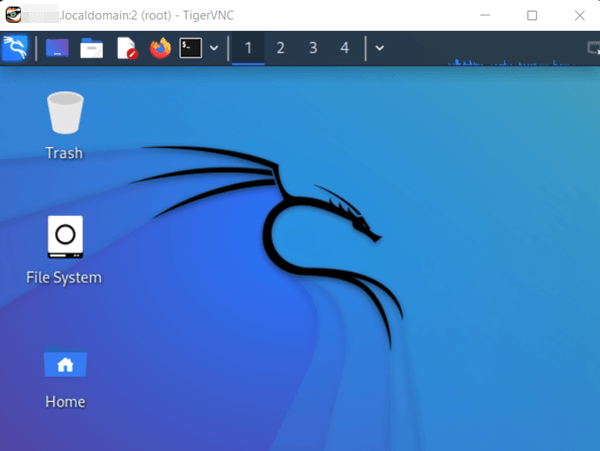

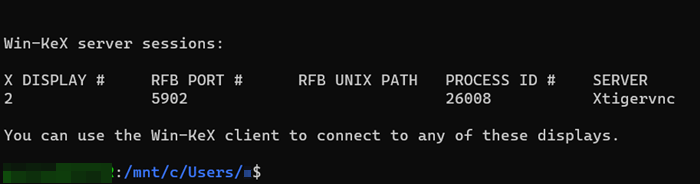

Kali Linux 2022.3

Der Platzhirsch soll in diesem Update natürlich nicht fehlen, auch wenn die Version bereits im August veröffentlicht wurde.

Die wichtigsten Neuerungen sind hier eher in der Peripherie zu sehen, denn Kali hat nun einen Discord Server (https://discord.kali.org), was vielen den Einstieg erleichtern dürfte.

Ebenfalls interessant für neue PentesterInnen dürfte das Labor Paket kali-linux-labs sein. Dort sind DVWA - Damn Vulnerable Web Application und Juice Shop - OWASP Juice Shop zum Üben enthalten. Happy Hacking.

Auch die mobile Kali-Variante NetHunter hat ein größeres Update erhalten und kommt der vollen Android 12 Unterstützung immer näher.

Schlussendlich fehlt noch das übliche Tools-Update:

- BruteShark – Kleines aber feines Network Forensic Analysis Tool (NFAT) mit GUI

- DefectDojo – Von diesem Tool liest man in letzter Zeit immer öfters, damit lassen sich Schwachstellen verwalten und an Systeme wie Jira oder Slack pushen

- phpsploit – Klassisches C2 Stealth post-exploitation remote control framework

- shellfire - Exploiting Shell für Local File Inclusion (LFI), Remote File Intrution (RFI), SSTI (Server Side Template Injection) und weitere command injection vulnerabilities

- SprayingToolkit – Python Password spraying attacks für Lync/S4B, OWA and O365

Übersicht 10/22