Bpytop - Systemressourcen im Blick behalten

Geschrieben von Guenny amLetzte Woche wurde der Systemmonitor Bpytop auf heise.de behandelt, leider hinter einer Paywall. Da ich hier schon Glances vorgestellt habe, möchte ich euch den Bashtop Clone nicht vorenthalten.

Bpytop

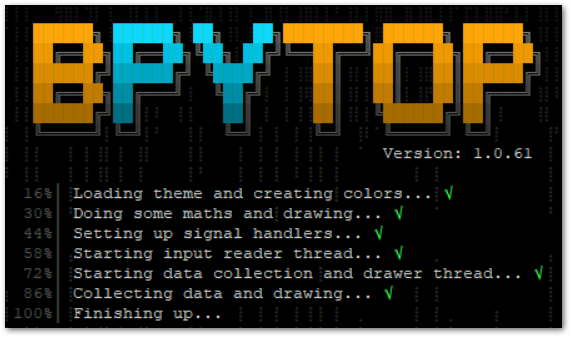

Der Bashtop Clone auf Python Basis bietet ein Überblick der vorhandenen Ressourcen wie CPU, RAM, SSD, Netzwerk, CPU-Temperatur, Akkuladestand und Prozessen.

Anders als gängige Tools wie ps oder top bietet Bpytop nach dem animierten Start eine schicke Oberfläche und ähnelt daher eher htop oder dem ebenfalls auf Python basierenden Glances.

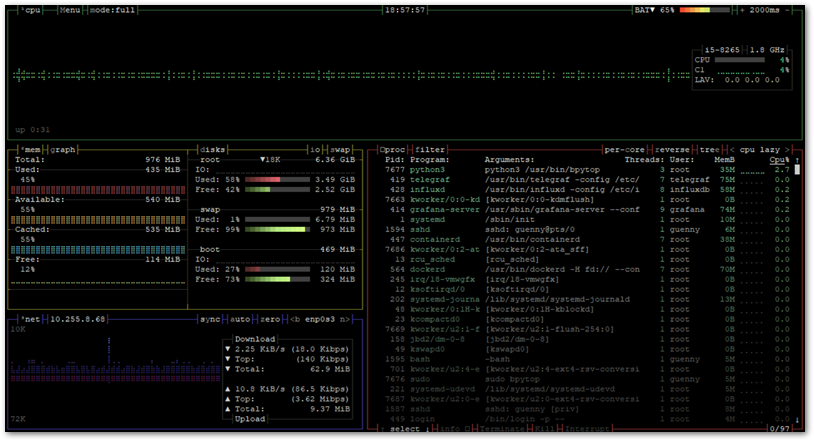

Die GUI selbst bringt eine Themesunterstützung mit und ermöglicht es, die Darstellung auf insgesamt 14 Themes wie dracula oder solarized anzupassen.

Die GUI selbst bringt eine Themesunterstützung mit und ermöglicht es, die Darstellung auf insgesamt 14 Themes wie dracula oder solarized anzupassen.

Die Menüsteuerung kann nicht nur via Tastatur (M), sondern auch via Maus erreicht werden, denn Bpytop bringt eine Mausunterstützung mit, was die Bedienbarkeit für einige vereinfachen dürfte.

So lassen sich beispielsweise Prozesse einfach anklicken und können bei Bedarf mit Terminate, Kill oder Interrupt beendet werden.

Die allgemeine Bedienung erklärt sich quasi von selbst. Angezeigte Werte lassen sich via Maus oder Tastatur näher untersuchen oder beeinflussen.

Wie oben bereits erwähnt lässt sich die Temperatur der CPU Kerne ebenfalls überwachen, dazu muss teilweise noch ein weiteres Paket bei der Installation beachtet werden, in der Installationsanleitung lassen sich die Details dazu finden.

Installation Bpytop unter Debian/Ubuntu

Seit Debian Bullseye kann das System Kontrollzentrum über den Standardweg installieren.

sudo apt install bpytop

Alternativ kann weiterhin die Pythonvariante verwendet werden. Weitere Möglichkeiten lassen sich auf der Github Seite finden.

pip3 install bpytop --upgrade

Für die Temperaturüberwachung wird das Sensorpaket benötigt. Dieses lässt sich wie folgt installieren und kalibrieren. Danach sollte in der oberen Ecke von Bpytop die einzelnen Kerntemperaturen angezeigt werden.

sudo apt install lm-sensors

sudo sensors-detect

Fazit

Bpytop ist vor allem ein sehr grafisches Tool, auch wenn es im ersten Moment etwas spielerisch daher kommt, hat es durchaus seinen Reiz, mit Maus und Tastatur über die Konsole zu huschen.

Punkten kann das Tool durch seine bildlichen Auswertungen. Egal ob bei der grün/roten Festplatten bzw. Speicherbelegung oder dem animiertem Netzwerkverkehr.

Durch die Integration in Bullseye lässt es sich nun einfach testen und ausprobieren und erfährt sicher bald eine größere Fanbase

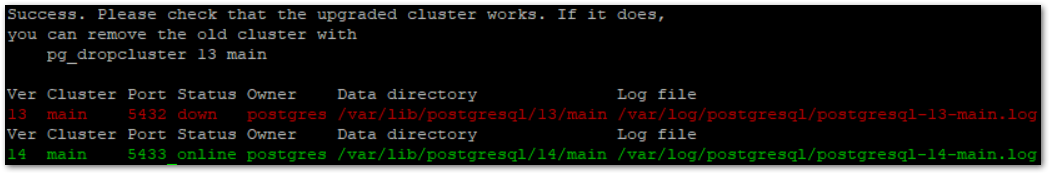

Nachdem die Datenbanken aktualisiert und getestet wurden, kann die alte Version gelöscht werden.

Nachdem die Datenbanken aktualisiert und getestet wurden, kann die alte Version gelöscht werden.