Der Begriff OSINT (Open Source Intelligence) ist nicht erst seit 2022 ein allgemein bekannter Begriff, hat allerdings durch den Krieg in der Ukraine, Krisen und dem Durst nach Informationsgewinnung, viel Aufschwung erfahren. Das erste Mal wurde die Öffentlichkeit durch Bellingcat im Jahr 2012 darauf aufmerksam.

Der Begriff steht für die Informationsgewinnung aus öffentlichen Daten. Dabei helfen Tools, diese Daten zu analysieren, zu interpretieren und zu sortieren. Gerade im Netzwerkbereich finden sich hier spannende Programme.

Ich selbst nutze für persönliche Zwecke diverse öffentliche bzw. freie Tools, sei es zur Netzwerkanalyse, für verdächtige E-Mailheader oder zum DNS Check. Möglichkeiten gibt es sehr viele.

Dabei ist eine kleine Liste zusammen gekommen, welche ich euch gerne zur Verfügung stellen möchte.

Eine dauerhaft aktualisierte Liste findet ihr in Zukunft unter osint.itrig.de.

Browser User Agent & Bot Analyse (online)

- https://whatmyuseragent.com

- https://robotsdb.de/robots-verzeichnis

- https://www.cimtools.net/en/extra/bots_list.php

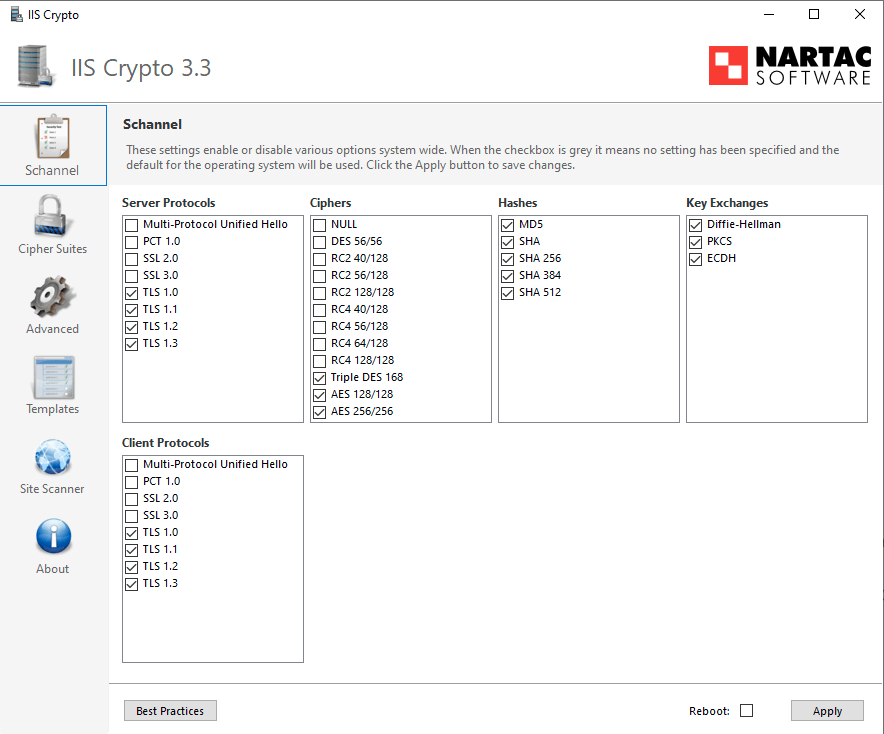

Domain Certificates SSL Check (lokal)

- https://github.com/drwetter/testssl.sh

Domain Certificates SSL Check (online)

- https://ciphersuite.info

- https://crt.sh

- https://www.ssllabs.com/ssltest

- https://observatory.mozilla.org

- https://ciphersuite.info

Domain DNS Tools (lokal)

- https://github.com/darkoperator/dnsrecon

Domain DNS Tools (online)

- https://dnsdumpster.com

- https://www.whatsmydns.net

- https://toolbox.googleapps.com/apps/dig

- https://viewdns.info

Domain URL Tools (online)

- https://osint.sh

- https://urlscan.io

- https://www.brightcloud.com/tools/url-ip-lookup.php

- https://unshorten.me

- https://securitytrails.com

- https://www.maxmind.com/en/locate-my-ip-address

Firmen Analyse (online)

- https://www.bundesanzeiger.de

- https://www.insolvenzbekanntmachungen.de

- https://www.northdata.de

Git Search Tools (online)

IP Search & Scan Tools (lokal)

- https://github.com/robertdavidgraham/masscan

IP Search & Scan Tools (online)

- https://www.shodan.io/explore

- https://search.censys.io

- https://fullhunt.io

Mail Analyse Tools (lokal)

- https://github.com/ninoseki/eml_analyzer

- https://github.com/cyberdefenders/email-header-analyzer

- https://thatsthem.com/reverse-email-lookup

Mail Analyse Tools (online)

- https://hunter.io

- https://emailrep.io

- https://eml-analyzer.herokuapp.com

- https://www.spf-record.de

- https://toolbox.googleapps.com/apps/messageheader

Malware & File Analyse (lokal)

- https://github.com/mandiant/capa

- https://github.com/horsicq/Detect-It-Easy

Malware & File Analyse (online)

- https://labs.inquest.net

- https://www.virustotal.com/gui/home/search

- https://www.filescan.io/scan

Messenger Analyse (online)

- https://telemetr.io (telegram)

Multitools (lokal)

- https://github.com/pyhackertarget/hackertarget

- https://github.com/laramies/theHarvester

Multitools Browser Add-ons

- https://github.com/ninoseki/mitaka

- https://addons.mozilla.org/de/firefox/addon/hacktools

Network BGP / ASN Tools (online)

- https://bgp.he.net

- https://www.peeringdb.com

- https://bgp.tools

- https://bgpstream.crosswork.cisco.com

Sammlungen - Collections

- https://github.com/jivoi/awesome-osint

- https://github.com/cipher387/osint_stuff_tool_collection

- https://osintframework.com

Schwachstellen - CVE (online)

- https://www.cvedetails.com

- https://www.cve.org

- https://www.opencve.io

Sonstiges

- https://iknowwhereyourcatlives.com (Katzen)

- https://intelx.io (Darkweb)

- https://github.com/secdev/scapy (Traffic Tests)

- https://locust.io (Traffic Tests)

Website Traffic

- https://www.similarweb.com/de

Webtech Analyse (online)

- https://www.wappalyzer.com

- https://osint.sh/stack

- https://website.informer.com

- https://builtwith.com

- https://www.whatruns.com

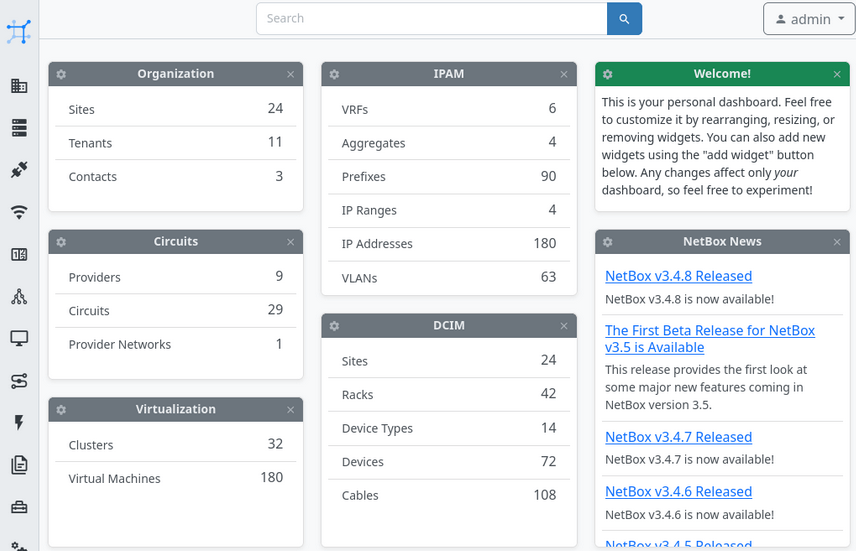

Das System lässt sich nicht nur mit Plug-ins erweitern, sondern auch mit Ansible automatisieren, zum Erzeugen von QR Labels nutzen oder dem Abbilden der Netzwerktopologie.

Das System lässt sich nicht nur mit Plug-ins erweitern, sondern auch mit Ansible automatisieren, zum Erzeugen von QR Labels nutzen oder dem Abbilden der Netzwerktopologie.

Die bekannten Editionen wurden weitgehend (bis auf die MATE Arbeitsumgebung) beibehalten. Es gibt weiterhin eine Home Edition und eine Security Edition.

Die bekannten Editionen wurden weitgehend (bis auf die MATE Arbeitsumgebung) beibehalten. Es gibt weiterhin eine Home Edition und eine Security Edition. Auch der Branchenprimus liefert regelmäßig aktualisierte Distribution aus. Das aktuelle

Auch der Branchenprimus liefert regelmäßig aktualisierte Distribution aus. Das aktuelle